浏览器保存插件

【转帖】主流显卡H265、VP9硬件解码支持情况 - 知乎

Caddy – 方便够用的 HTTPS server 新手教程_weixin_34279184的博客-CSDN博客

亂數假文產生器 - Chinese Lorem Ipsum

Caddy实战- CSDN搜索

【如何优雅地写博客】利用h5ai自建一个视频床!

【如何优雅地写博客】自建一个永不裂开的图床!

小爱同学网络唤醒(Wake on Lan,WOL)启动电脑 - 知乎

安全的内网穿透保姆级教程,使用nginx反向代理给内网设备实现双向ssl认证,阻止无证书用户暴力破解nas|网卡|主机|内网穿透_新浪新闻

解决BCM94360CD 4天线,在windows10下蓝牙耳机断断续续问题

内网穿透 篇三:安全的内网穿透保姆级教程,使用nginx反向代理给内网设备实现双向ssl认证,阻止无证书用户暴力破解nas_NAS存储_什么值得买

5分钟了解游戏加速器的原理与搭建 - 知乎

解决BCM94360CD 4天线,在windows10下蓝牙耳机断断续续问题 | 粘贴怪

# PS2 重装机兵 沙尘之锁攻略

前线任务4攻略上

前线任务4攻略下

前线任务4系统详解

前线任务5详细流程攻略

Potplayer + LAVFilters + madVR 配置教程

linux 启动服务后台运行,linux后台启动任务

openwrt管理后台使用caddy代替uhttpd

编译caddy替代openwrt的uhttpd

如何获取Bing每日图片并作为网站背景图使用?

Bing每日壁纸API

一分钟自建zerotier-plant

zerotier的planet服务器(根服务器)的搭建踩坑记。无需zerotier官网账号

anylink

在 Linux 系统下使用迅雷远程离线下载

docker修改Docker容器启动配置参数

opkg 全部更新

甲骨文云 开户root,防火墙

UNRAID增加和缩小虚拟机虚拟磁盘大小

cm311-1a有2个IP的原因

榨干性能!魔百和CM311-1a KVM Openwrt& Docker安装以及Tailscale内网穿透保姆级教程_NAS存储_什么值得买

openwrt tailscale

UNRAID增加和缩小虚拟机虚拟磁盘大小

详解OpenWrt路由器设置Crontab定时检查网络并重启

Debian如何更换apt源

debian11 配置samba服务 linuxsys

debian11 配置samba服务

Debian 部署安装 Clash

防止甲骨文永久免费的计算实例被回收

怎么查看docker启动参数

Docker中Jellyfin开启硬件加速(Intel QuickSync)

Ext4文件系统修复

armbian显示系统信息的脚本-斐讯无线路由器以及其它斐迅网络设备-恩山无线论坛 - Powered by Discuz!

armbian显示系统信息的脚本

Linux 让终端走代理的几种方法

网站推荐

通过KMS方式激活 Windows 11 系统

各种显卡H265/HEVC/VP9/AV1格式4K和8K视频硬解码支持列表

unraid安装clash 及启用http代理_NAS存储_什么值得买

常见软路由/NAS/低功耗处理器对比 2020.12

1130-白嫖者联盟

Debian-Linux配置网卡网络方法

光猫桥接模式下,通过路由器访问光猫.简单设置

Docker一键脚本安装脚本(可选安装Docker Compose)

tgapi推送教程

UNRAID 使用自定义证书教程

只有 3MB 的自签名证书制作 Docker 工具镜像:Certs Maker

如何制作和使用自签名证书

通过Nginx Proxy Manager反代访问unraid管理页面

unRAID 篇十:unRAID 6.10.3远程管理并开启SSL访问_软件应用_什么值得买

unRAID 篇十一:unRAID 篇十:unRAID 6.10.3远程管理并开启SSL访问-填坑_软件应用_什么值得买

入正 Unraid ! 6.10 更新了什么?证书如何配置?

NAS那些事儿 篇一:纯IPV4访问纯IPV6且内网穿透_NAS存储_什么值得买

甲骨文Oracle取消强制修改密码

用uci配置openwrt防火墙

捡垃圾 篇八:花30元实现你的平价sonos——音响升级DLAN和Airplay,附上平价音响推荐_蓝牙音箱_什么值得买

3 分钟教你解锁 Sonos 和小爱等智能音箱的 AirPlay 功能_软件

CentOS7、ubuntu正确挂载网络磁盘方法

全网首发,没有比这更快的视频下载方法!

黑苹果硬件配置推荐,铭瑄MS-挑战者 H510ITX主板,安装真的很简单

黑苹果硬件配置推荐,铭瑄MS-挑战者H510ITX主板,安装真的很简单

openwrt 一键更新所有软件 opkg upgrade all packages

黑猴子的家:华为 OpenEuler(欧拉) Linux 之基本配置 - openEuler-20.03-LTS

免费翻墙,批量vless节点,反代伪装网页,轻松跑满本地宽带

小米(Mi) 6小米(Mi) 6 手机刷 TWRP 方法,刷三方Recovery方法(解决卡米问题)刷机解锁

debian12版本默认SSH不让ROOT账户远程登录解决方案(重置密码)

Debian安装Oh-my-zsh

【转发】zsh中 配置显示完整路径

如何在Linux系统中查看CPU温度

Fedora 启动 SSH服务 - 学海无涯1999 - 博客园

Bash命令行显示当前用户的完整路径

使用YUM安装docker

Linux 中的 ls 命令使用教程

Linux系统资源监控工具(top,htop,glances)

UNraid安装HomeAssistant与智能家庭部署_智能家居_什么值得买

Home Assistant如何安装配置HACS(hacs安装配置图文教程)

Homeassistant安装HACS_china(HACS)和ha_file_explorer(文件管理器) - kccic - 博客园

zsh 环境变量无法正常工作ShellClash

LInux远程文件传输效率工具:lrzsz

Windows 上的 Linux 子系统:WSL

Docker 无法启动 Failed to start LSB: Create lightweight, portable, self-sufficient containers.

一键安装docker(命令)

xiaoya全家桶系列教程:原版小雅、alist-tvbox、小雅-emby

Oracle OCI甲骨文云VPS启用原生IPv6

systemctl配置管理文件详解

Linux系统服务神器:systemctl的配置与使用 - 掘金

使用 oh-my-zsh 找不到 shellclash

ps2022总是提示需要访问钥匙串秘钥怎么解决?

在 macOS 中使用 Parallels Desktop 虚拟机安装 OpenWrt | Sukka's Blog

HP t430 Q&A

折腾 HP T430 Thin Client

惠普HP t430安装openwrt,配置旁路由,附跑分

联通GPON/4+1+WiFi(2.4G)TEWA-800G配置桥接模式

Ubuntu挂载Apfs文件系统磁盘(OSX分区) - 小家猫 - 博客园

unRAID虚拟机添加声卡_unraid虚拟机安装虚拟声卡-CSDN博客

docker 限制网速

jellyfin 代理

使用Cloudflare Worker代理Telegram Bot Api(2023.05)

Cloudflare + Backblaze私有桶 实现免费的图床 | king

MacOS 14 Sonoma 英特无线网卡无法检测更新及在线升级失败解决方案 - 黑果之家

惠普HP t430安装openwrt,配置旁路由,

小雅Alist定时清理缓存 - xyztank - 博客园

Unraid中安装小雅Alist、Emby全家桶

(图文)jellyfin如何重置账户密码的详细教程

【2023-10-24】【R4S】 (RK3399) jellyfin 硬解4K H.265 视频-OPENWRT专版-恩山无线论坛

从已运行容器获取docker run参数

armbian 一键换源

dts — rk3399.dtsi

samba搭建记录

docker限制容器下载速度

好好学Docker:Docker容器网络限速

记录一次Unraid开心版升级 | 一个无人问津的小站

manjaro软件包管理器pacman介绍,并于centOS7yum类比

当Mac文件被永久锁定后,如:hosts文件无法修改被锁定且无法解锁

switch《塞尔达传说王国之泪》1.21含60帧多功能mod

命令提示符、Powershell、CMD闪退问题的解决

批量更新 OpenWRT 软件包

ROS7.8 L6授权 MikroTik_RouterOS7.8 _UEFI_ESXI+PVE+unRaid_i225_i226

联通吉比特TEWA-800G超级管理员密码获取

systemd时代的/etc/fstab - Systemd系列文章

armbian插入磁盘自动挂载及docker安装

开发板linux自动挂载U盘和SD卡/Automount usb disk and sdcard on the linux

udev自动挂载和命名

使用Cloudflare Worker代理Telegram Bot Api

RK3588在Armbian上运行PIKVM

穷人的IP-KVM远程访问

禁用Intel ME

sunshine 基地版串流食用指南

Docker版本的Transmission更换webui为 transmission-web-control

WOL 网络唤醒避坑指南:常见问题的分析与内容补充_软件应用_什么值得买

Win11 设置 Syncthing 开机自启动

imlala/ubuntu-xfce-vnc-novnc

NAS用户必备!170 多个好玩的,好用的docker容器_NAS存储_什么值得买

通过Redroid搭建自己的云手机

基于 Telegraph 的免费图床 - 摸鱼派 - 白与画科技

Webmin--一个用于Linux基于Web的系统管理工具

CMWTAT_Digital_Edition/README.zh.md at master · TGSAN/CMWTAT_Digital_Edition

❤️🔥电视盒子助手Docker版使用摘要-悟空的日常

Update LineageOS on Xiaomi Mi 6

一加七Pro刷lineageos21(kernelsu+gapps)

Install LineageOS on Xiaomi Mi 6

Android刷機常見的GApps套件 (Google服務框架) 比較,OpenGApps、NikGApps、MindTheGApps、microG · Ivon的部落格

r08 armbian固件喇叭播放 - LaJiLao.Top

Docker 命令大全 | 菜鸟教程

本文档使用 MrDoc 发布

-

+

首页

5分钟了解游戏加速器的原理与搭建 - 知乎

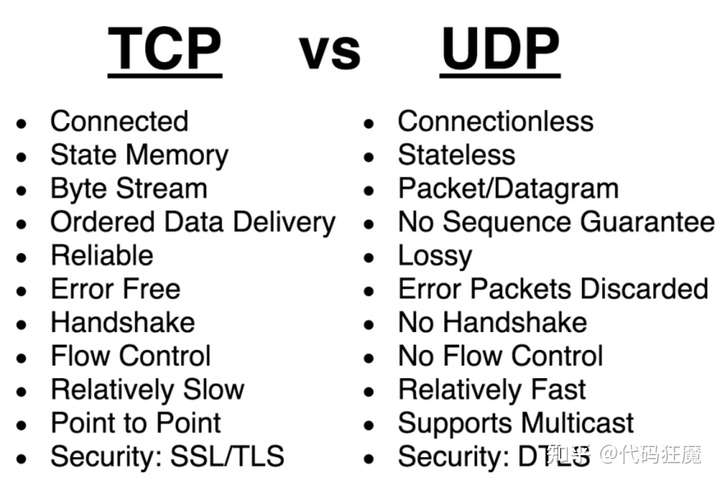

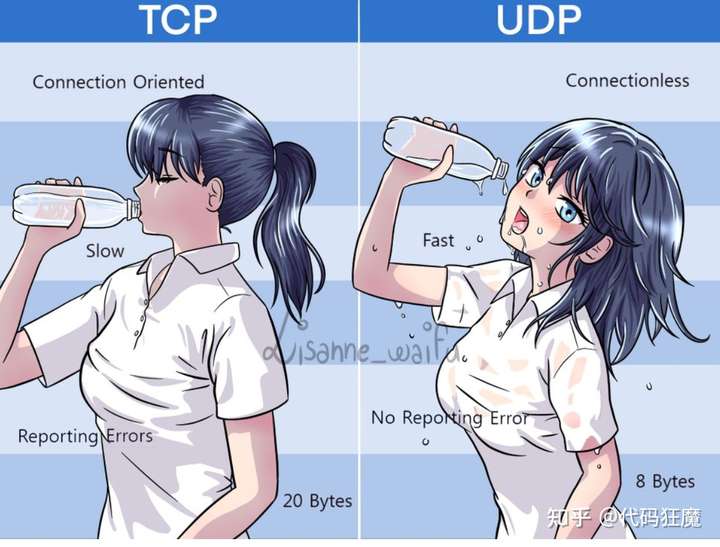

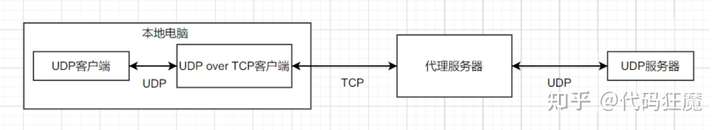

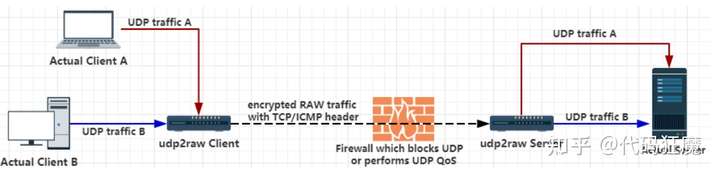

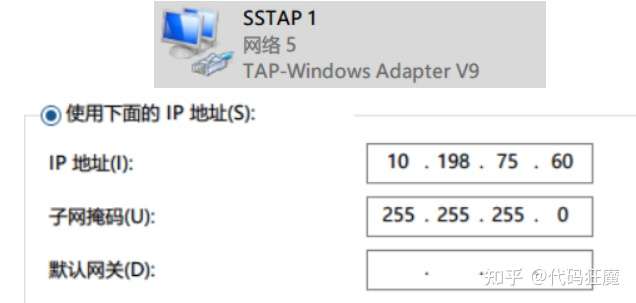

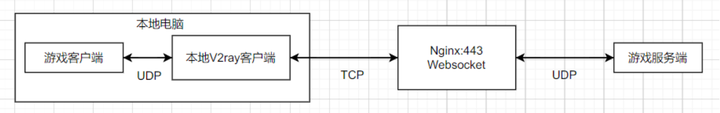

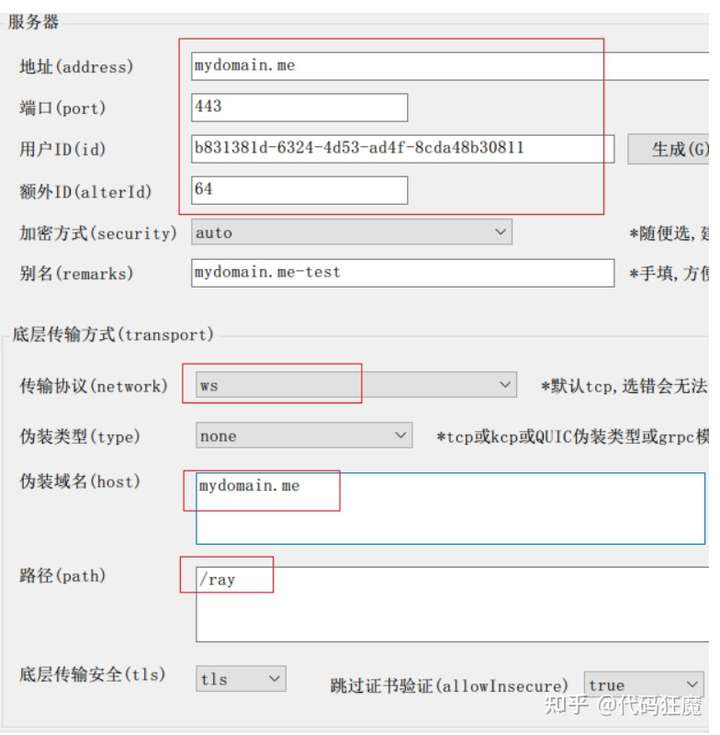

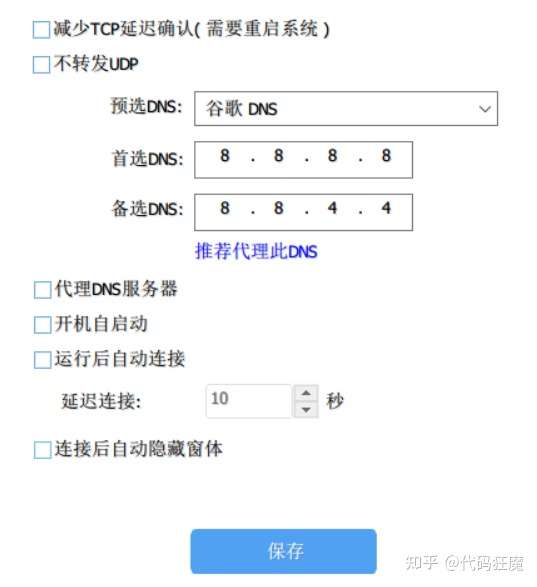

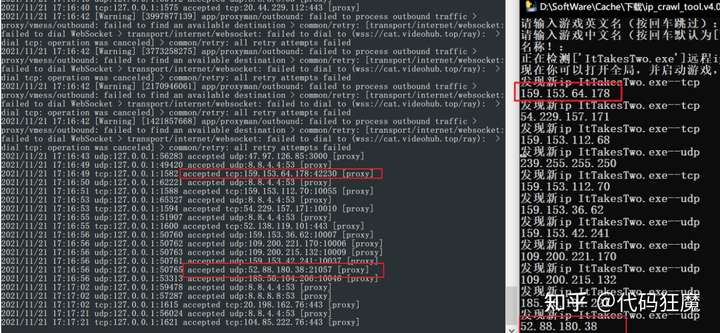

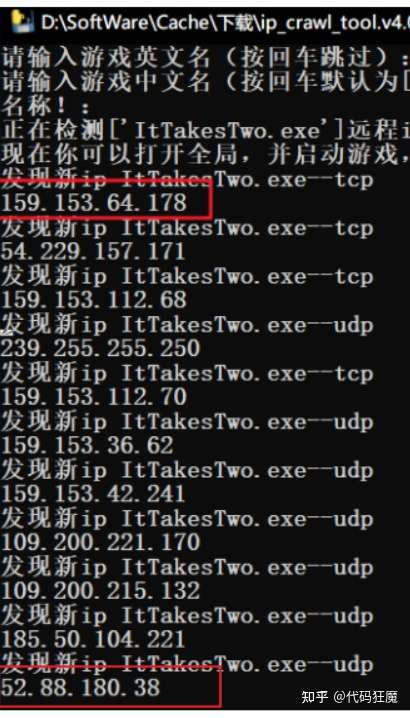

## **背景** 一般来讲,国内运营商都有QoS > 百度百科:QoS ( Quality of Service,服务质量)指一个网络能够利用各种基础技术,为指定的网络通信提供更好的服务能力,是网络的一种安全机制, 是用来解决网络延迟和阻塞等问题的一种技术。 说白了就是在网络拥堵的时候运营商会直接把一些不重要的流量包丢掉,至于啥是“不重要的”就要去问运营商了(看人下菜碟)。对被 QoS的用户来说,表现就是、网速降低、丢包、ping 值极不稳定,给钱越多的网络质量越好,例如带宽更高,丢包更少,延迟更低。 当然QoS是不区分TCP和UDP的,对于UDP而言,除了常规QoS,还有更严格的限制甚至在某些极端情况下会屏蔽掉UDP,主要原因是UDP无连接、无状态、支持广播、最大努力送达等特性让运营商控制UDP的成本太高  来一张喜闻乐见的对比图  一般游戏为了保证实时性,都会采用UDP进行网络传输,比如玩射击游戏角色正在行走的时候,网络卡了一下,但是一秒不到游戏角色已经移动到下一个位置了,这是UDP的表现,它尽最大努力送达,允许丢包;假设是TCP,网络卡一下,你会发现游戏画面暂停了,角色向卡幻灯片一样的往前行走,因为TCP是面向连接的,丢包会重发,到达会确认。 当然游戏不全是UDP,TCP甚至更上层的HTTP也有,这完全取决于游戏对延迟的要求。 > 那么游戏中到底是用UDP还是TCP呢? - 如果是由客户端间歇性的发起无状态的查询,并且偶尔发生延迟是可以容忍,那么使用**HTTP/HTTPS**吧。 - 如果客户端和服务器都可以独立发包,但是偶尔发生延迟可以容忍(比如:在线的纸牌游戏,许多MMO类的游戏),那么可考虑使用**TCP长连接** - 如果客户端和服务器都可以独立发包,而且无法忍受延迟(比如:大多数的多人动作类游戏,一些MMO类游戏),那么考虑使用**UDP** 在玩一些外服游戏(游戏服务器在国外)的时候,直连效果差,需要加一层代理也就是加速器,实现加速效果,因为游戏一般为UDP传输但运营商对UDP干扰严重,所以需要将游戏客户端到代理服务器之间的连接做一些处理。 ## **UDP QoS** 下面详细说一下针对UDP的QoS,UDP socket每次发包都换一个不同的源端口,如果一个设备疯狂发送UDP包,将会在短时间内创造大量的五元组。传统的状态防火墙,状态NAT会用一个 五元组来追踪一条 连接 。**如果连接过多,就会对这些保存状态的设备造成很大的压力**,这种压力主要体现在两个方面: - 存储压力:设备不得不配置大量的内存来保存大量的连接。 - 处理器压力:设备不得不在数据包到来的时候花更多的时间来匹配到一条连接。 由于UDP的无状态特征,没有任何报文指示一条连接什么时候该创建什么时候该销毁,设备必须有能力自行老化已经创建的UDP连接,且不得不在权衡中作出抉择: - 如果老化时间过短,将会破坏正常通信但通信频率很低的UDP连接。 - 如果老化时间过长,将会导致已经无效的UDP连接消耗大量的内存,这将为DDoS攻击创造一个攻击面。 攻击者只需要用不同的UDP五元组构造报文使其经过状态设备即可,由于UDP报文没有任何指示连接创建销毁的控制信息,状态设备不得不平等对待任何新来的五元组,即为它们创建连接,并且指定相同的老化时间。TCP与此完全不同,由于存在syn,fin,rst等控制信息,状态设备便可以针对不同状态的TCP连接指定不同的老化时间,ESTABLISHED状态的连接显然要比其它状态的连接老化时间长得多。 这导致使用TCP来实施同样的攻击会困难很多。为什么快速构造不同的TCP五元组达不到UDP同样的效果?如果你只是盲目的用不同源端口发送syn,在没有真正的对端回应的情况下,这种状态的连接将会很快老化掉(10秒以内,甚至更短)。 如果你构造使用不同端口的大量真正的TCP连接,那么在状态设备受到伤害的同时,你自己也必须付出巨大的代价来维持住这些连接。你发起一个TCP连接,为了让状态设备保存这条连接,你自己也不得不保存这条连接,除非你通过海量的反射主机同时发起真连接,否则在单台甚至少量的主机上,这种攻击很难奏效。 对于无状态设备,我们便不必再纠结五元组连接的保持了。但是UDP短期构造海量五元组的能力仍然会影响无状态设备包分类算法的正常运行。基于包分类算法的优先级队列,缓存管理几乎也是通过五元组计算来完成的,UDP的特征将会使无状态设备对其做流量管控变得困难。其结果就是,眼睁睁任凭UDP流量挤满各级队列缓存却没有办法将其精确识别出来,即便是BBR遇到了UDP流量,也只能自降pacing rate而兴叹。 **运营商对TCP更加友好,对UDP不友好,但却无力深度检测TCP连接的真实性。** 一个简单的例子就是将正常TCP数据的protocol字段改成UDP,丢包率大大增加了,甚至根本无法通信! ``` if (iph->protocol == IPPROTO_TCP) { iph->protocol = IPPROTO_UDP; ip_send_check(iph); udph->check = 0; } else if (iph->protocol == IPPROTO_UDP) { iph->protocol = IPPROTO_TCP; ip_send_check(iph); } ``` ## **加速器原理** 加速器的原理很简单,就是UDP代理,主要难在两点,其一是怎么处理游戏客户端到加速器服务器之间的UDP连接,其二是怎么让游戏客户端去连接这个加速器(一般游戏客户端是没有设置代理服务器的功能的) ### **处理UDP** 处理UDP有两种思路,一种是协议套娃,将游戏的UDP包外面套一层TCP(UDP over TCP ),到了目的地再把TCP解包成UDP,最后在发送到游戏服务器,返回的数据包也做同样处理;另外一种是伪造TCP(FakeTCP),对UDP数据包加上伪造的TCP包头,让其看起来像是TCP协议,欺骗运营商。 ### **UDP over TCP** UDP over TCP 或者 UDP in TCP都是一回事,就是把UDP协议封装到TCP协议里。其缺点是会影响UDP传输的速率和实时性,因为TCP有可靠传输、拥塞控制、按序到达等特性,这些特性都是会牺牲速率和实时性且无法避免掉的: 1. 如果网络很好不丢包,那么UDP in TCP方案会工作得很好;如果网路稍微有一点丢包,数据包的延迟会极大得增加。 (按序到达造成的副作用) 2. 如果带宽充足,UDP in TCP方案也会工作得很好;如果UDP数据发送的数据一但超过了TCP的带宽,连接就会卡住一段时间,有时候会造成超过10秒的时间无法发送数据。(可靠传输、拥塞控制造成的副作用) 原理如下图所示  常见项目: - [https://github.com/mullvad/udp-over-tcp](https://link.zhihu.com/?target=https%3A//github.com/mullvad/udp-over-tcp) - $$R中的udp in tcp选项 - v2ray中的VMess协议也是支持ucp over tcp ### **FakeTCP** 用raw socket给UDP协议直接加上伪造的TCP包头,把UDP伪装成TCP;本质上还是UDP,不需要经过系统的TCP协议栈,所以不会有UCP over TCP引入的问题。但是伪装成TCP的UDP流量可以骗过运营商的防火墙,可以避免UDP断流。这就是FakeTCP。原理如下图  FakeTCP跟UDP over TCP方案相比的缺点是无法穿透TCP代理(包括反向TCP代理),比如Haproxy。 常见项目: - udp2raw:[https://github.com/wangyu-/udp2raw](https://link.zhihu.com/?target=https%3A//github.com/wangyu-/udp2raw) ### **游戏客户端连接加速器** ### **SSTap** SSTap全称SOCKSTap, 是一款使用虚拟网卡在网络层实现的转发工具。 SSTap能在网络层拦截全部连接并转发给HTTP、SOCKS4/5。 而无需对被代办的应用程序做任何修改或设置。 它能同时转发TCP、UDP数据包。  SSTap会在电脑中安装一个虚拟网卡,配合网络规则(比如哪些IP走这个虚拟网卡,哪些不走)  然后在配置路由表中添加如下规则(cmd中`netstat -nr`可查看) ``` 网络目标 网络掩码 网关 接口 跃点数 0.0.0.0 0.0.0.0 10.198.75.61 10.198.75.60 2 0.0.0.0 128.0.0.0 10.198.75.61 10.198.75.60 2 ``` 10.198.75.60即为上面设置的虚拟网卡的IP,如果网络规则设置的全局,那就是真全局(接管系统中所有程序的UDP/TCP流量),包括系统CMD命令都会被代理到,如下实测,当不开启SStap时,百度能ping通,开启时,全部超时(因为我的梯子屏蔽了百度) ``` C:\Users\xxx>ping www.baidu.com 正在 Ping www.a.shifen.com [110.242.68.4] 具有 32 字节的数据: 来自 110.242.68.4 的回复: 字节=32 时间=36ms TTL=53 来自 110.242.68.4 的回复: 字节=32 时间=36ms TTL=53 来自 110.242.68.4 的回复: 字节=32 时间=36ms TTL=53 来自 110.242.68.4 的回复: 字节=32 时间=36ms TTL=53 110.242.68.4 的 Ping 统计信息: 数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失), 往返行程的估计时间(以毫秒为单位): 最短 = 36ms,最长 = 36ms,平均 = 36ms # 开启SStap之后ping百度 C:\Users\xxx>ping www.baidu.com 正在 Ping www.baidu.com [110.242.68.3] 具有 32 字节的数据: 请求超时。 请求超时。 请求超时。 请求超时。 110.242.68.3 的 Ping 统计信息: 数据包: 已发送 = 4,已接收 = 0,丢失 = 4 (100% 丢失), ``` 然后在2017年,作者声称硬盘损坏,数据丢失,现已停止开发。所以后续不会再有更新了,未来也许会不可用。但是现在(2021)依然可用 - 各历史版本收藏:[https://github.com/solikethis/SSTap-backup](https://link.zhihu.com/?target=https%3A//github.com/solikethis/SSTap-backup) - 备用链接: [https://sabrinathings.lanzous.com/b01hin52h](https://link.zhihu.com/?target=https%3A//sabrinathings.lanzous.com/b01hin52h) - 官网:[https://www.sockscap64.com/sstap-](https://link.zhihu.com/?target=https%3A//www.sockscap64.com/sstap-)享受游戏-使用sstap/ ### **Netch** 一款可代替SStap的开源网游加速工具,众所周知的游戏加速工具SStap已于2017年年11月19日停止开发及维护,虽然停止了维护与开发,时至今日,其依然是一款热门的游戏加速工具。但是由于年久失修,已经难以适应部分新出的网络游戏,可能会被新出的游戏认定为外挂程序。 不同于SSTap那样需要通过添加规则来实现黑名单代理,Netch原理更类似Sockscap64,通过扫描游戏目录获得需要代理的进程名进行代理。与此同时Netch避免了SSTap的NAT问题,使用SSTap加速部分P2P联机,对NAT类型有要求的游戏时,可能会因为NAT类型严格遇到无法加入联机,或者其他影响游戏体验的情况。 - 项目地址:[https://github.com/netchx/netch](https://link.zhihu.com/?target=https%3A//github.com/netchx/netch) ## **实现** 实现主要说明基于UDP over TCP的实现,主要原因为在已有nginx + websocket的环境下改动最小,不用打开额外UDP端口,因为其本质是TCP,保证现存环境的稳定性,如果引入FakeTCP,则必须打开新的UDP端口,引入新的不确定性。 ### **基于UDP over TCP的实现** 主要方案为nginx + tls + websocks + vmess,整个连接过程如下图所示  环境概述: - 服务端已配置好标准https站点(nginx接入,端口为标准443,证书正常未过期) - 服务端配置v2ray,使用vmess协议,其默认支持UDP over TCP方案 - 客户端使用v2rayN,在本地电脑打开socks代理,供浏览器等使用 - 客户端使用SStap,连接v2rayN开在本地的socks代理,在网络层添加虚拟网卡,供所有联网程序使用 以下为详细步骤 ### **服务端:搭建标准https站点** 买域名、买VPS这些过程就不赘述了,主要说明标准https站点的作用是防止流量特征被探测,因为对防火墙来说这就是普通的浏览网站的流量,我们的代理程序藏在https后也会被认为是https流量,每天从防火墙经过的https流量是海量的,所以很安全。 站点使用nginx搭建,证书使用certbot-nginx自动添加免费证书(三个月过期一次) 安装过程不赘述,认证的时候使用如下命令根据提示完成域名认证即可 ``` /usr/bin/certbot --nginx --register-unsafely-without-email ``` 主要说一下nginx的配置,需要将指定路径下的流量转发给v2ray,此处以`/ray`为例,这个路径是随机的,保持客户端和服务端配置一致即可 ``` erver { listen 443 ssl; ssl on; ssl_certificate /etc/v2ray/v2ray.crt; ssl_certificate_key /etc/v2ray/v2ray.key; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers HIGH:!aNULL:!MD5; server_name mydomain.me; # 与 V2Ray 配置中的 path 保持一致 location /ray { proxy_redirect off; #假设WebSocket监听在环回地址的10000端口上 proxy_pass http://127.0.0.1:10000; # 升级websocket proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; proxy_set_header Host $http_host; # Show realip in v2ray access.log proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; } } ``` ### **服务端:配置Vmess** v2ray配置主要参考:[https://toutyrater.github.io/advanced/wss\_and\_web.html](https://link.zhihu.com/?target=https%3A//toutyrater.github.io/advanced/wss_and_web.html) 下载v2ray程序后使用如下配置启动:`v2ray -config /path/to/config.json` - 入站流量:即为Nginx转发过来的流量,此时TLS证书已在Nginx卸载,得到的是明文数据,注意路径`/ray`要和nginx对应 - 出站流量:出站不设限制 ``` { "inbounds": [ { "port": 10000, "listen":"127.0.0.1",//只监听 127.0.0.1,避免除本机外的机器探测到开放了 10000 端口 "protocol": "vmess", "settings": { "clients": [ { "id": "b831381d-6324-4d53-ad4f-8cda48b30811", "alterId": 64 } ] }, "streamSettings": { "network": "ws", "wsSettings": { "path": "/ray" } } } ], "outbounds": [ { "protocol": "freedom", "settings": {} } ] } ``` 此时,如果访问[https://mydomain.me/ray](https://link.zhihu.com/?target=https%3A//mydomain.me/ray)得到一个Bad Request说明服务端成功 ### **客户端:配置v2rayN** - [https://github.com/2dust/v2rayN/releases](https://link.zhihu.com/?target=https%3A//github.com/2dust/v2rayN/releases) v2rayN是v2ray一个HUI客户端,v2ray本身即可作为服务端也可作为客户端,所以这这是套壳,并且这种模式下,客户端程序会有很多,都是套壳而已,客户端参考:[https://www.v2ray.com/awesome/tools.html](https://link.zhihu.com/?target=https%3A//www.v2ray.com/awesome/tools.html) 客户端配置 - 入站流量:监听本地1080端口,所有使用该端口的流量都转发给outbounds - 出站流量:以https的形式转发给上文配置的服务端,注意路径`/ray`需和上文一致 ``` { "inbounds": [ { "port": 10808, "listen": "127.0.0.1", "protocol": "socks", "sniffing": { "enabled": true, "destOverride": ["http", "tls"] }, "settings": { "auth": "noauth", "udp": false } } ], "outbounds": [ { "protocol": "vmess", "settings": { "vnext": [ { "address": "mydomain.me", "port": 443, "users": [ { "id": "b831381d-6324-4d53-ad4f-8cda48b30811", "alterId": 64 } ] } ] }, "streamSettings": { "network": "ws", "security": "tls", "wsSettings": { "path": "/ray" } } } ] } ``` 如果手动填写参考如下,特别需要注意红框中的字段需要与服务端一致!  此时,在127.0.0.1接口10808端口上已经启动监听,将浏览器代理设置成这个端口可以禾目学上网了,注意VMess协议要求客户端和服务端的时间相差不能超过90s,如果连不上,请先检查下时间是否一致。 ### **客户端:配置SStap** 打开SStap,手动添加一个SOCKS5代理,如下图所示  点击下方小齿轮设置勾选掉不转发UDP和代理DNS服务器  然后打开游戏,**最后在进入游戏界面以后点击链接**,点击右侧闪电图标测试,右侧如果现实TCP和UDP通过说明连接成功(图中接收包失败是因为我的服务器屏蔽了百度,而SStap会用百度作为链接测试)  最后如果能顺利进入游戏说明加速成功!下图右侧为游戏服务器IP检测程序输出结果,左侧为v2rayN日志,结合起来可以看出游戏服务器无论TCP协议还是UDP协议都已经被代理了! 游戏服务器IP检测程序:[https://github.com/oooldtoy/SSTAP\_ip\_crawl\_tool](https://link.zhihu.com/?target=https%3A//github.com/oooldtoy/SSTAP_ip_crawl_tool)  ### **客户端:SStap规则配置** 由于SStap年久失修,很多新出的游戏规则没有,所以需要自行制作,可以通过工具:SSTAP\_ip\_crawl\_tool,原理也很简单,通过指定进程,然后检测该进程的所有对外部发出的TCP和UDP连接,取出服务器IP,然后自动生成SStap规则 项目地址:[https://github.com/oooldtoy/SSTAP\_ip\_crawl\_tool](https://link.zhihu.com/?target=https%3A//github.com/oooldtoy/SSTAP_ip_crawl_tool) 源码是由python写成,嫌麻烦可以直接使用打包好的exe版本: - [https://github.com/oooldtoy/SSTAP\_ip\_crawl\_tool/releases/download/v4.0/ip\_crawl\_tool.v4.0.exe](https://link.zhihu.com/?target=https%3A//github.com/oooldtoy/SSTAP_ip_crawl_tool/releases/download/v4.0/ip_crawl_tool.v4.0.exe) 输入相关信息后多玩一会儿游戏即可抓取IP  最后生成的规则在程序所在目录,如下生成为ItTakesTwo.exe游戏的规则,最后将规则添加到SStap即可 ``` #none,['ItTakesTwo.exe'],0,0,1,0,1,0,By-ip_crawl_tool 239.255.255.0/24 159.153.36.0/24 159.153.42.0/24 109.200.221.0/24 109.200.215.0/24 185.50.104.0/24 52.88.180.0/24 255.255.255.0/24 ``` ## **参考** - [https://www.cnblogs.com/crazytomato/p/7987332.html](https://link.zhihu.com/?target=https%3A//www.cnblogs.com/crazytomato/p/7987332.html) - [https://blog.csdn.net/dog250/article/details/113706995](https://link.zhihu.com/?target=https%3A//blog.csdn.net/dog250/article/details/113706995) - [https://tachyondevel.medium.com/](https://link.zhihu.com/?target=https%3A//tachyondevel.medium.com/)教程-在-windows-上使用-tun2socks-进行全局代理-aa51869dd0d - [https://toutyrater.github.io/advanced/wss\_and\_web.html](https://link.zhihu.com/?target=https%3A//toutyrater.github.io/advanced/wss_and_web.html) - [https://github.com/oooldtoy/SSTAP\_ip\_crawl\_tool](https://link.zhihu.com/?target=https%3A//github.com/oooldtoy/SSTAP_ip_crawl_tool)

bigood

2022年6月8日 03:56

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

分享

链接

类型

密码

更新密码